一、目标

李老板:奋飞呀,最近我想下个歌,现在听歌软件都这么顽固了,包都抓不到?

奋飞:抓不到包的原因太多了,咱们得用排除法分析下。

- 某音乐App 10.8.4

二、步骤

排查协议

李老板也跟我们混了这么多期,所以基本排除抓包环境的问题。

那么另一个可能就是像某手使用的 quic协议 或者某鱼使用的 spdy协议 了。

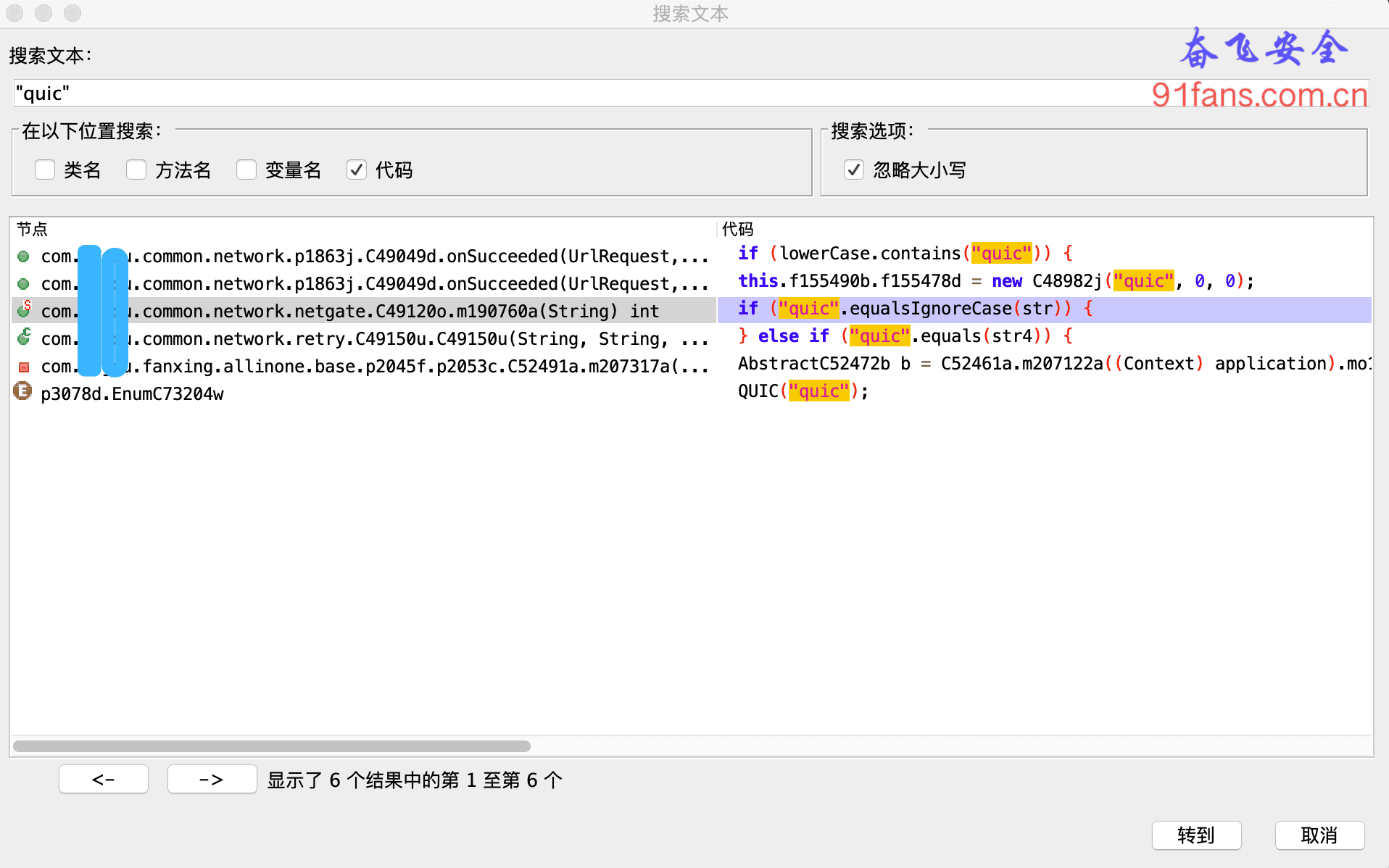

上jadx搜一下 "quic",如果搜不到还可以直接试试 quic

有6个结果,看来我们的猜测是对的,一个一个结果看过来,第三个结果应该有点猫腻。

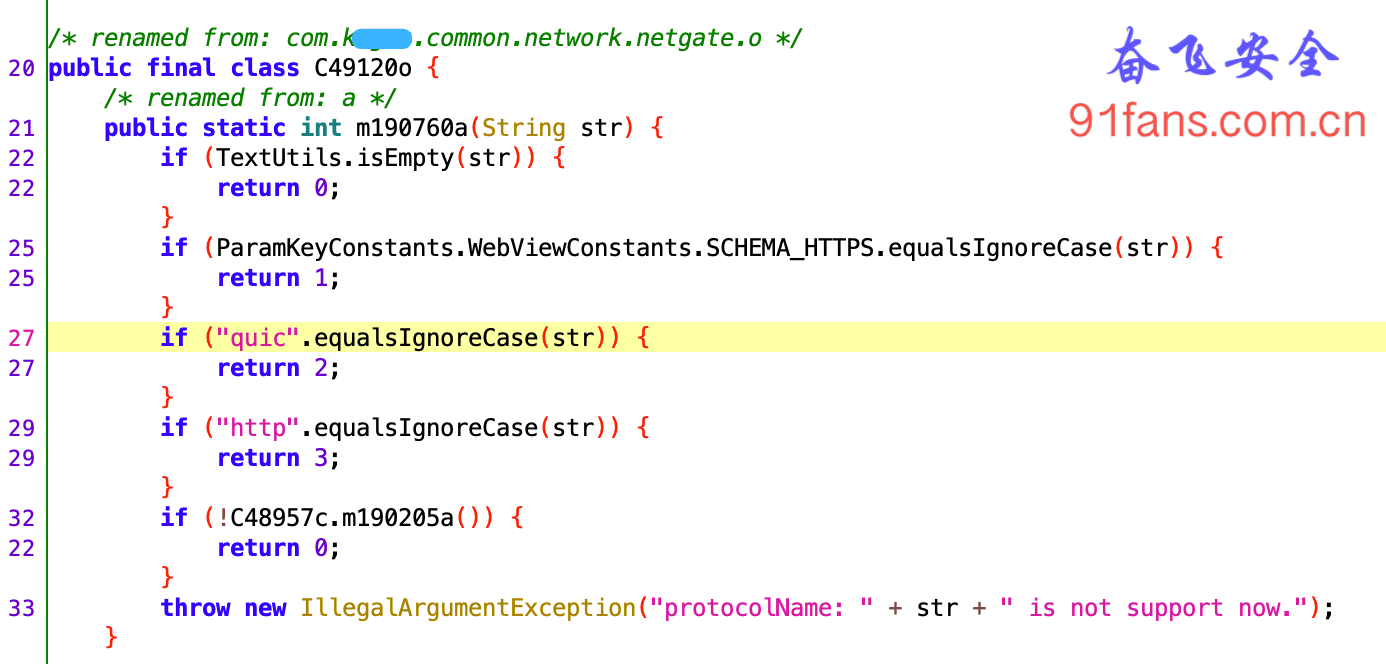

看上去像是传个协议名称进来。

上Objection

有了怀疑对象之后,先不要着急写代码,用Objection批量Hook印证一下,精准定位之后再去写js。

objection -g com.kxxou.android explore -P ~/.objection/plugins

android hooking watch class 'com.kxxou.common.network.netgate.o'结果还是不错的,刷新主页面的时候这个类的函数被调用了,虽然没有我们刚才分析的 a(Ljava/lang/String;)I,不过有可能这个函数只在启动的时候调用一次。

(agent) [559860] Called com.kxxou.common.network.netgate.o.a(int, java.lang.String, java.lang.String)

(agent) [559860] Called com.kxxou.common.network.netgate.o.a(java.lang.String, java.lang.String, java.lang.String)

(agent) [559860] Called com.kxxou.common.network.netgate.o.a(int, java.lang.String, java.lang.String)然后我们可以写js来慢慢分析了。

一个尴尬的故事

正准备分析的时候,发现一个尴尬的事。我能抓到包了……

也许是App启动的时候自动判断了要走http不走quic协议了吧。

根据职场第一守则:老板是不会错的。 我们毫不犹豫的告诉李老板,搞定了,能抓到包了。 手动狗头。

signature分析

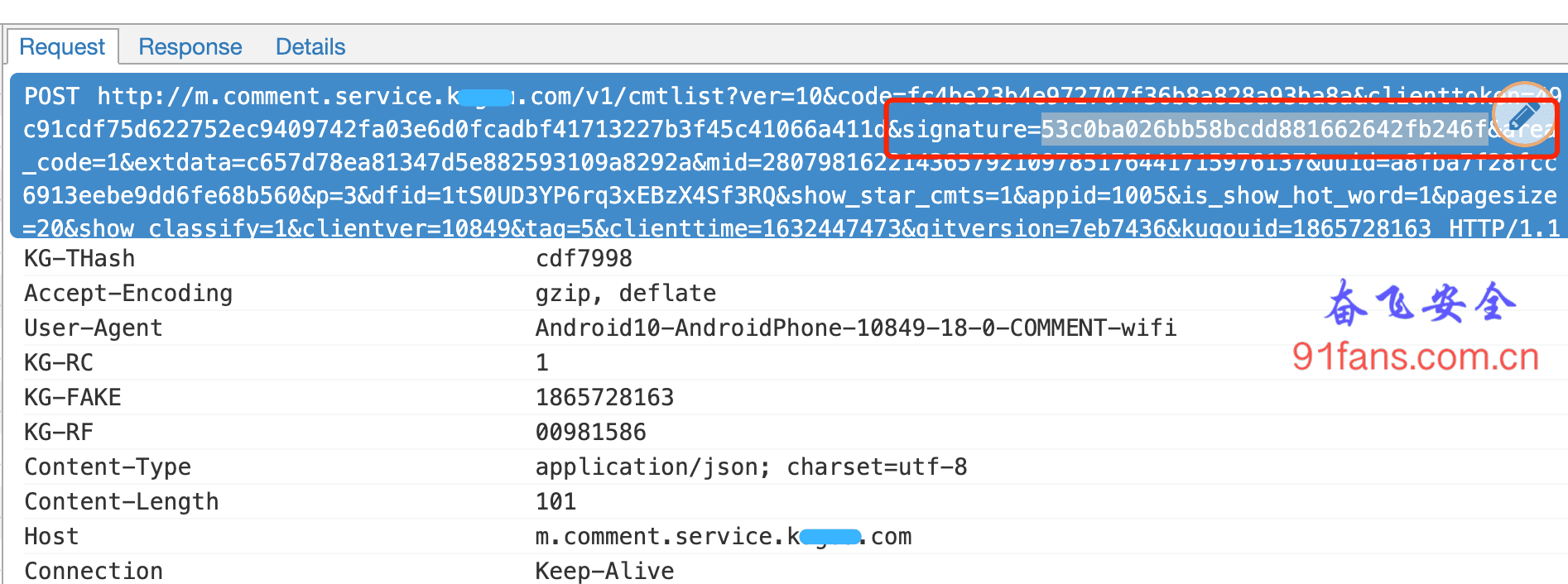

在新歌里面随便点一个评论。

我们今天的目标是这个 signature

掰指头数了数32位,很有md5的潜质。

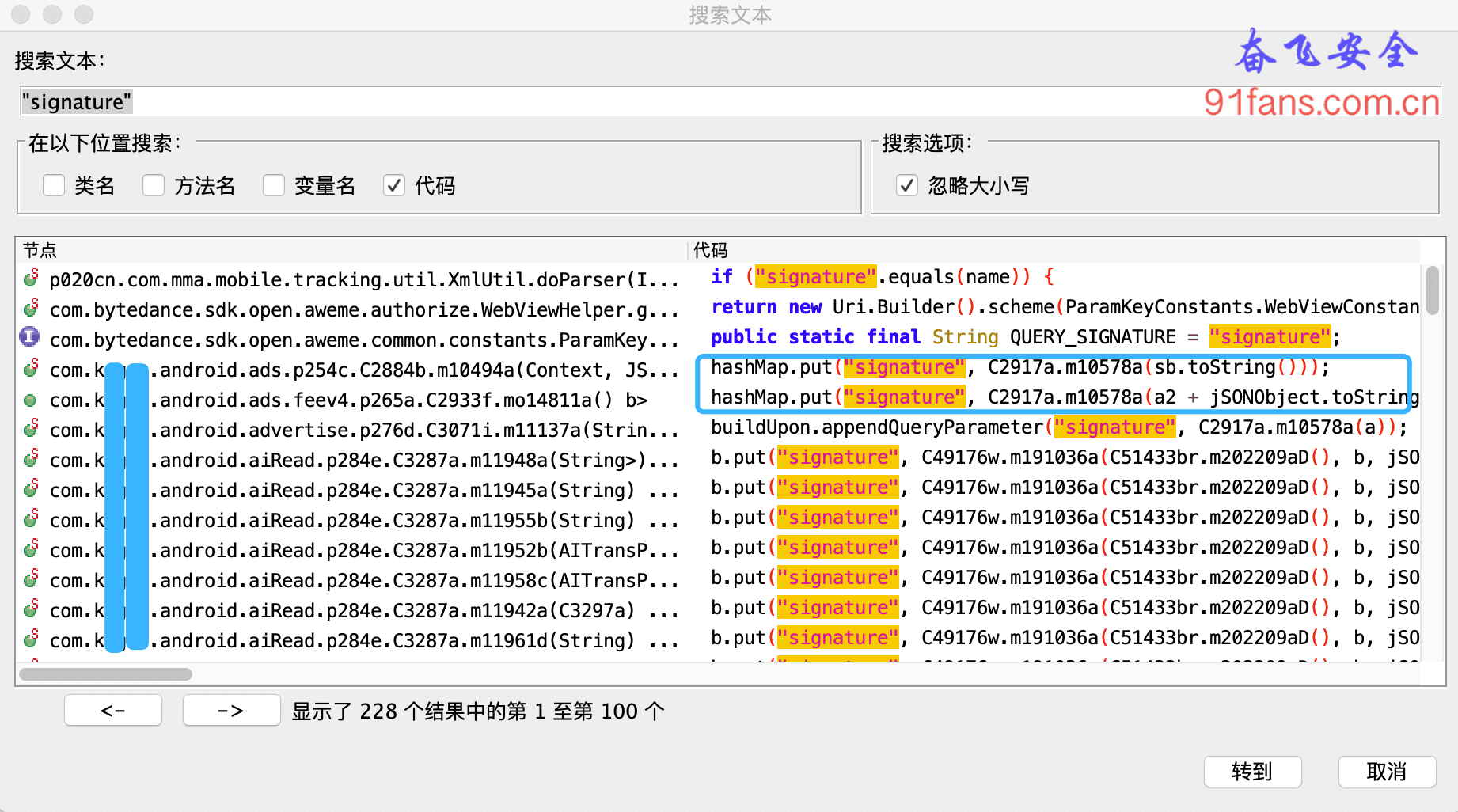

jadx搜一下 "signature"

这个 hashMap.put 应该是重点考察对象。

一路点进去看到了熟悉的 MD5。

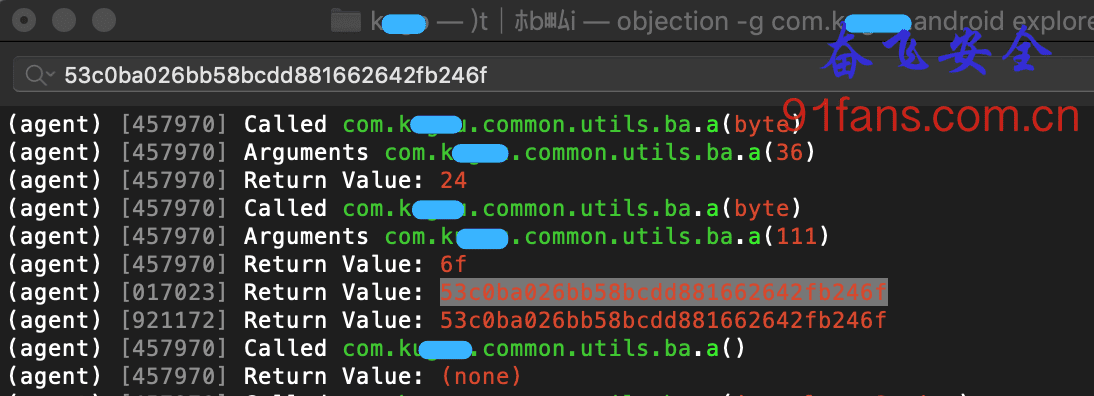

继续用 objection 把整个类跟踪一下

objection -g com.kxxou.android explore -P ~/.objection/plugins

android hooking watch class 'com.kxxou.common.utils.ba'结果是 a b c这三个函数都有被执行。

(agent) [641383] Called com.kxxou.common.utils.ba.a(byte)

(agent) [641383] Called com.kxxou.common.utils.ba.a(byte)

(agent) [641383] Called com.kxxou.common.utils.ba.a(byte)

(agent) [641383] Called com.kxxou.common.utils.ba.b(java.lang.String)

(agent) [641383] Called com.kxxou.common.utils.ba.c([B)那就把这三个函数都批量打印下

逮住了,再缩小下范围可以定位到 signature 是 b函数算出来的。

可以写js了

var signatureCls = Java.use('com.kxxou.common.utils.ba');

signatureCls.b.overload('java.lang.String').implementation = function(a){

var retval = this.b(a);

console.log(">>> signature inStr = " + a);

console.log(" >>> signature rc= " + retval);

return retval;

}搞定收工。

三、总结

App里还有个sign的算法,大家可以练练手

多积攒点业内动态,协议这块,大家还是互相学习的居多,纯独创的还是比较少的。

有时候要相信运气,说不定睡一觉起来,就突然可以抓包了。

别动不动说把一切交给时间,时间才懒得收拾你的烂摊子。

关注微信公众号,最新技术干货实时推送